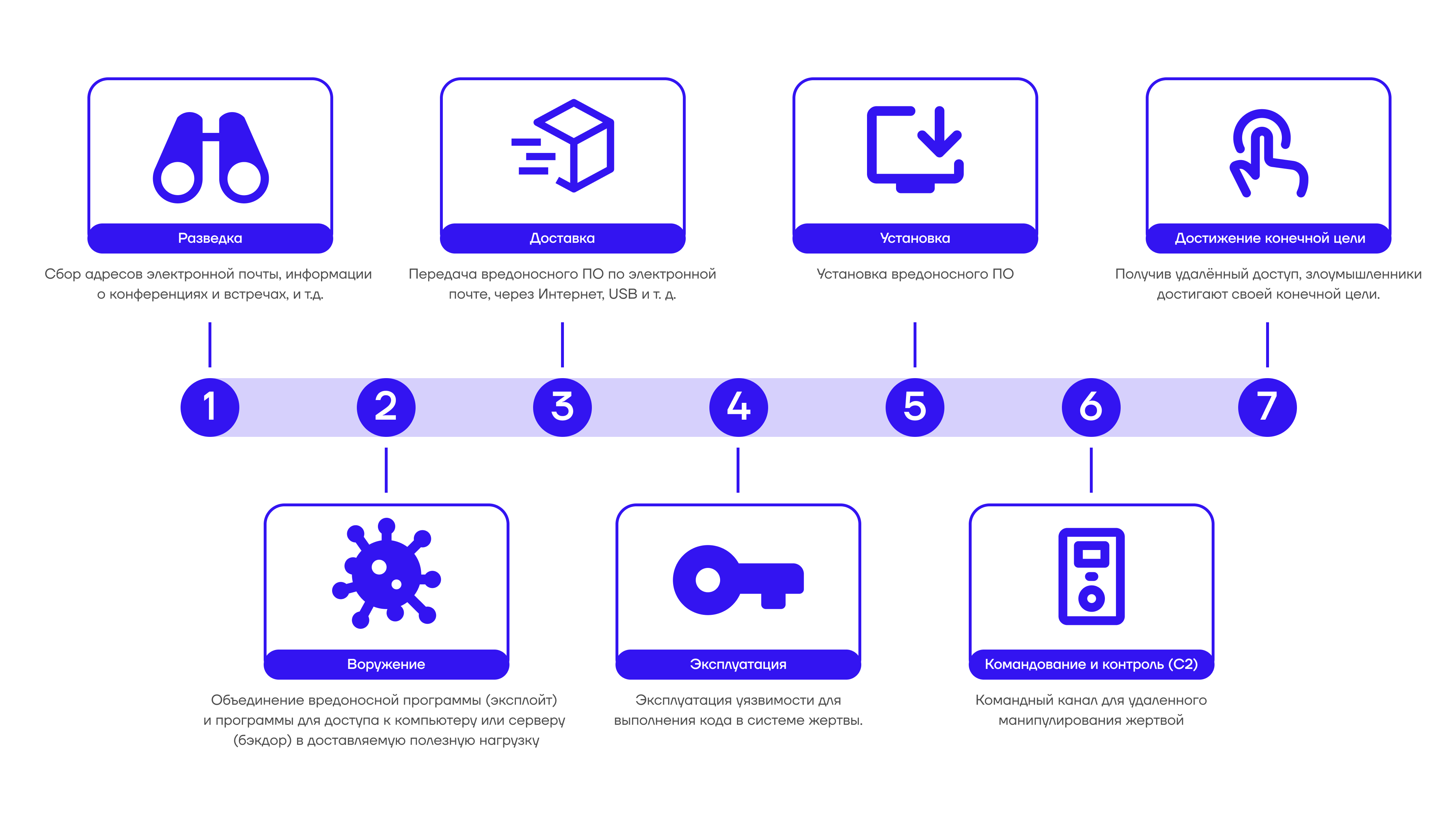

Cyber Kill Chain

Цепочка Cyber Kill Chain состоит из следующих этапов:

-

Разведка

-

Вооружение

-

Доставка

-

Эксплуатация

-

Установка

-

Управление и контроль (Command and Control, C&C, C2)

-

Достижение конечной цели

Lockheed Martin's Cyber Kill Chain

Методология для описания действий атакующего, разработанная компанией Lockheed Martin's в 2011 году. Методология описывает этапы злоумышленника для достижения цели по взлому. Advanced Persistent Threats (APT) — это группы или организации, которые, вероятно, спонсируются национальными государствами, то есть они нанимаются своим правительством.

APT находят и сами используют обнаруженные ими уязвимости, которые часто остаются нераскрытыми до тех пор, пока их не обнаружат исследователи безопасности.

Команда Lockheed Martin's описала последовательность успешных вторжений APT, используя заимствованный военный термин «Cyber Kill Chain», который используется для моделирования атак на компьютерные сети.****

Хотя «подход Cyber Kill Chain» использовался для описания кибердеятельности различных организованных групп с разными целями, общей тактикой является использование ими «цепочки», что означает, что каждый этап кибератаки зависит от предыдущего. Если этот процесс будет прерван, APT не сможет достичь своих целей.

Так или иначе, процесс кибератаки начинается с использования APT той или иной формы уязвимости.

Уязвимость — это недостаток в системе или ее программном обеспечении.

APT используют эксплойты против этих уязвимостей (компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении), чтобы вызвать непреднамеренное поведение и в конечном итоге получить несанкционированный доступ к системе. Затем они часто пытаются установить вредоносное программное обеспечение, чтобы закрепить свой доступ в системе. Вредоносное ПО предназначено для выполнения нежелательных действий в системе пользователя. Процесс может повторяться по мере того, как APT расширяет свой доступ в сети.